una utilidad es una herramienta que sirve de soporte

para la construcción e incluyen las

bibliotecas de ejecución de programas, en donde sistema, middleware, herramientas de desarrollo, etc.

para la construcción e incluyen las

bibliotecas de ejecución de programas, en donde sistema, middleware, herramientas de desarrollo, etc.

SkyDrive

Es un servicio de Microsoft para alojamiento de archivos gratuito, con una capacidad de 5 GB, para utilizarlo debes tener una cuenta de Hotmail y es ideal para alojar archivos que no pesen mucho, ya que el tiempo de carga con archivos de gran tamaño es muy lento. Para ingresar presiona en el link http://skydrive.live.com o bien desde nuestra cuenta de Hotmail, daremos clic en el vinculo “Más” lo cual desplegara un menú y elegimos “SkyDrive”.

TuneUp Utilities 2008

Personalización y análisis

Desde aquí podrás cambiar la apariencia de tu sistema operativo y reducir los efectos innecesarios que tiene Windows y optimizar así su rendimiento en equipos menos potentes. También desde aquí obtendrás información de tu sistema y podrás seleccionar qué quieres que arranque con Windows y qué no.

Limpieza y reparación

Funciones para eliminar automáticamente archivos en desuso, analizar tu disco duro en busca de otros que ocupen gran espacio y, sobre todo, analizar el Registro de Windows para detectar y solucionar todo tipo de problemas, la mayoría causados por 'restos' dejados por programas desinstalados

Optimización

Un optimizador de memoria, una herramienta para desfragmentar el Registro y un optimizador del sistema que te avisa de los elementos que están ralentizando el PC, son las utilidades de optimización.

Administración, control y recuperación

Las dos últimas opciones de TuneUp Utilities contienen herramientas para controlar los procesos activos, editar el Registro, desinstalar programas y borrar archivos de forma segura (para que no se puedan recuperar).

TuneUp Utilities es un potente pack de utilidades que no debe faltar en ningún PC.

Para utilizar TuneUp Utilities necesitas:

RegCleaner

—Permite eliminar entradas de registro de los programas que has quitado a la vez que hace copia de seguridad de lo borrado por si acaso. Entre multitud de opciones cabe destacar la opción de limpieza automática del registro y la presentación de una lista de las entradas con indicación de los programas asociados.

—Una vez que finalices la instalación del producto lo ejecutas y seleccionas entre cientos de lenguas el español.

—Tamaño: 540 KB

Plataforma: Win95/98/ME/NT/2000/XP

Idioma: Español

Web: ZG

Fecha: 01-02-2004

Clase: Freeware

Plataforma: Win95/98/ME/NT/2000/XP

Idioma: Español

Web: ZG

Fecha: 01-02-2004

Clase: Freeware

HS CELAN DISCK pro

—Cleandisk pro es un gran programa, su clave podemos encontrarla en www.serials.ws y tiene de todo: puedes optimizar el uso de la memoria, habilitar y deshabilitar opciones de windows y mejorar la conexión a internet.

El pc aumenta de rendimiento enseguida....... No es necesario saber inglés (pues no viene en español), ya que entre las opciones a optimizar te señala de color verde las que seguro mejorarán el rendimiento y en rojo las que es mejor no tocar.

Además te permite limpiar el registro de programas que ya no usas.

El pc aumenta de rendimiento enseguida....... No es necesario saber inglés (pues no viene en español), ya que entre las opciones a optimizar te señala de color verde las que seguro mejorarán el rendimiento y en rojo las que es mejor no tocar.

Además te permite limpiar el registro de programas que ya no usas.

—Lo mejor: Es muy completo, no le falta de nada y además es sencillo de usar.

—Lo peor: No tiene traducción al castellano.

—Usabilidad 10.0 Estabilidad 10.0 Instalación 10.0

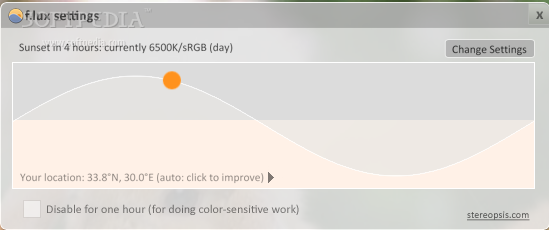

—F.lux

—F.lux es una curiosa aplicación que se encarga de ajustar el brillo de tu pantalla en función de la hora del día; así, tras configurar tu localización, F.lux se encarga de ajustar a cada hora el brillo adecuado para optimizar el consumo energético y evitar la vista cansada, configurando el brillo y la iluminación según tus condiciones ambientales.